Кракен ссылка орион

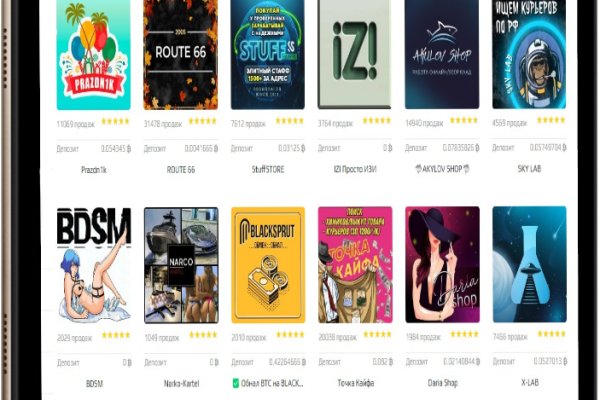

Потому что тыкало мне в пятак это ебучее мироздание чужими потерями, намекая на мою собственную скорую потерю. Onion/ (Майнинг BTC) Форумы http lwplxqzvmgu43uff. Этот рынок нелегальных сервисов принято называть даркнетом. "Это такой рынок баз данных, где нельзя просто роботом вытащить все, здесь важна репутация продавца, - поясняет Оганесян Би-би-си. Для покупки криптовалюты воспользуйтесь нашим обзором по способам com покупки криптовалюты. По статье 228231 УК РФ штраф до 1 млн рублей и лишение свободы на срок до 10 лет. Для одних пользователей это конфиденциальность при нахождении в глобальной сети, а для других обход всевозможных блокировок диспут гидра и запретов. Сегодня - неделя, как я привезла мою девочку домой. Наркотики на "Гидре" продавались посредством так называемых закладок: после оплаты покупки клиент получал географические координаты, по которым находился тайник с искомым. Начну с того, что никогда ничего в жизни не находила. Намеренно скрытое Интернет-соединение, доступное исключительно через систему прокси-серверов, не отображающееся там в поисковых системах и стандартных браузеров. К счастью, существуют некоторые полезные сайты, которые могут помочь вам обойти темный веб-ландшафт в поисках лучшего контента. Эти сайты не индексируются, поэтому их нельзя найти в стандартном поисковике вместо них используются их аналоги (TorCH, Seeks). I2p, оче медленно грузится. Требует наличия специального программного обеспечения. Ваш секретный ключ будет показан вам только в этот единственный раз закроете этот экран, и больше никогда его не увидите. Пришлось везти с собой на работу и там уже на звонки паникующего похмельного хозяина отвечать. При этом, абсолютно у каждого юзера свод этих правил индивидуальный,. Host Площадка постоянно kraken подвергается атаке, возможны долгие подключения и лаги. Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад. И скинул мне полтос. Что характерно, большая часть из них связана с наркоторговлей, но из песни слов не выкинешь, придется пройтись и по ним. Onion/ (Форум с насилием(регистрация) http 2222222o4tmhwyow. К. Как перевести или обменять криптовалюту на Kraken В следующем окне выбираете какую криптовалюту вы хотите перевести или обменять и на какую. В связи с чем старые ссылки на сайт Гидра в сайт гидро онлайн Tor будут не доступны с Сохраните новые. Чтобы запустить Wireshark, просто кликните на значок (смотрите рисунок 6). Например, с 2014 года своя версия сайта в сети Tor есть у соцсети Facebook (головная компания Meta признана экстремистской организацией и запрещена в России) и некоторых СМИ, например The New York Times, BBC и Deutsche Welle. "Народ, здравствуйте, я раздобыл вход в приложение Сбербанк одного человека, знаю, что в понедельник у него зарплата. Вы должны создать учетную запись с реферальным кодом, чтобы активировать вознаграждение. Onion - Архив Хидденчана архив сайта hiddenchan. Для более удобного использования нужно добавить эту страницу в закладки чтобы всегда иметь быстрый доступ к сайту гидры. Материал по теме Можно ли заблокировать даркнет Регуляторы пытаются ограничить доступ к сети Tor, но адресно заблокировать конкретный сайт в даркнете технически невозможно, рассуждает директор центра противодействия кибератакам Solar jsoc компании «Ростелеком-Солар» Владимир Дрюков. Шаг 5: Добавьте API ключ в Good Crypto Вариант 1: QR код мобильное приложение Good Crypto Самый безопасный и удобный способ передать API ключ с Кракена к нам это отсканировать QR-код приложением Good Crypto с телефона. Как купить криптовалюту на Kraken Это самый простой способ. Это позволяет совершать максимально безопасные сделки, без риска оказаться замеченным правоохранительными службами. Где бы Вы не находились - Гидра всегда с Вами! Чтобы это сделать, надо скопировать адрес onion биткоин кошелька, который был выдан. Нет гарантии и в том, что в ампулах действительно продавалась вакцина сомневается. Все должно быть мерилом. (телеканал 2х2 (IVI) Cерий. В ноябре 2021 года мошенники стали предлагать якобы европейские сертификаты вакцинированного в среднем за 300. Кроме того, получается, что фактически одновременно может существовать не один, а множество даркнетов. Лучше всего найти подходящую информацию на форумах. Оказалась закрытая пиометра. Но по большей части пользователями являются простые люди, которые заботятся о своей анонимности и конфиденциальности.

Кракен ссылка орион - Кракен мефедрон

сравнения цен в стационарных аптеках, осуществляющих деятельность в соответствии со статьей 55 Федерального закона «Об обращении лекарственных средств» от 61-ФЗ. 1 2 Кеффер, Лаура. Однако его владельцы утверждают, что это связано с некими техническими работами. На сегодняшний день не встретить человека, который бы хоть раз не играл. Продавцы открыто рекламировали свои наркотики на Hydra, обычно включая фотографии и описание контролируемого вещества. В Управлении та же проблема. Благодаря совместным действиям спецслужб Германии и Украины у "Гидры не осталось шансов сохранить свой преступный бизнес. Действительно, ведь оно занимает площадь 1303 кв градуса. Наконец, третья причина серьезного спада продаж в регионах отказ конечных покупателей от сделок в условиях турбулентности (а значит повышенной опасности) даркнета: «После падения "Гидры" еще ничего не юзал (не употреблял прим. Кто его тут найдет быстро? После ряда крупных операций по борьбе с наркоторговлей в годах мировые СМИ утверждали, что «золотой век» наркоторговли в теневом интернете закончился, отмечает Игорь Бедеров, «Гидра» «кажется бессмертной, но в реальности под нее просто никто пока серьезно не копал». Москве это составляло около 25,347 млн (данные CoinDesk). Покупатели оценивали продавцов и их продукты по пятизвездочной рейтинговой системе, а рейтинги и отзывы продавцов размещались на видном месте на сайте Гидры. За счет этого невозможно узнать, под каким IP-адресом заходит тот или иной пользователь. В итоге, Hydra уже через 3 года смогла занять лидирующую позицию на рынках РФ и СНГ. Ссылки Эта страница в последний раз была отредактирована в 07:11. Он вынул у себя из под лопатки дротик, но разглядеть его не успел, упав замертво. Если же хочется получить наиболее свежий релиз, пусть и в стадии бета-тестирования, придется устанавливать его вручную. В штат самой «Гидры» входили десятки людей, в том числе отдел рекламы, служба безопасности, химики и наркологи. После задержания пяти человек из ОНК, из отдела стали увольняться люди. В., Хабибулин. Команда будет выглядеть так: hydra -l admin -P john. После закрытия "Гидры" наказывать за подобное просто некому поделился с «Лентой. На территории всех стран СНГ даркнет запрещен, а ресурс Solaris как раз относится к таким веб-ресурсам. Перебор пароля аутентификации http При работе с сетевым оборудованием, которое использует аутентификацию на основе http, нужно использовать те же опции, которые описывались выше. Объявление Kraken о взломе Solaris На данный момент ни Killnet, ни кто-либо из основной команды Solaris не сделали никаких заявлений о статусе платформы и обоснованности заявлений Kraken. Коммерсантъ В Германии закрыли серверы крупнейшего в мире русскоязычного даркнет-рынка. Гидра (англ. После закрытия "Гидры" наказывать за подобное просто некому поделился с «Лентой. Ру» Владимир Тодоров отвергал подозрения, что проект на самом деле являлся скрытой рекламой «Гидры». Гидра была запущена в 2015 году и является самым известным рынком даркнета в России и крупнейшим рынком даркнета в мире. Давление властей весьма вероятная причина закрытия UniCC. Реально. Браузер пользуется тремя ступенями шифрования данных, поэтому трафик не видит никто, включая провайдера и правоохранительные органы. «Посмотрел данное видео. Однако у них есть средства, есть опыт разборок с другими площадками, вероятно, есть контакты с действующими правоохранителями, которым можно передавать данные форумов и использовать в своих целях. Гидра - это новый Клановый Босс в Игре raid: Shadow Legends, сразиться с которым вы сможете через новое меню Кланового Босса, но для этого вам все равно будет необходимо вступить в Клан. Реклама. В текущее время браузер тор создан для OSX, Windows, Linux, а еще для iOS и Андроид, качать его вы можете из официальных каталогов приложений на мобильных устройствах или с официального сайта проекта Tor. В зависимости от цвета съеденной пищи меняется и окраска полупрозрачного тела гидры. Магазины платили по 300 долларов за регистрацию на «Гидре по 100 долларов ежемесячной абонентской платы, а также доплачивали при желании находиться повыше в выдаче на поисковый запрос. Вблизи гидра, на удивление, лёгкий противник, что никак не соответствует ее внушительному внешнему виду. Но подтверждений этому нет. За один только 2020. Проверяйте ссылку перед входом, пользуйтесь зеркалом и браузером ТОР, сохраняйте анонимность. Кроме того, на «Гидре» выставлялись предложения по трудоустройству, как правило в сфере производства и сбыта наркотиков.

По мнению многих даркнет-аналитиков, исчезновение с рынка ключевых недорогих наркотиков окончательно озлобит тех, кто их употребляет. "Правильно делают, надо с этим бороться. Им оказался бизнесмен из Череповца (рус.). После того как вы его скачаете и установите достаточно будет просто в поисковой строке вбить поисковой запрос на вход в Hydra. 1 декабря, в Международный день солидарности с ВИЧ-позитивными людьми, мы хотим представить вашему вниманию историю одной из нас женщины, которая живет с ВИЧ и наркозависимостью, и которая посвятила часть своей жизни поддержке других женщин, имеющих сходные проблемы. Часто ссылки ведут не на маркетплейс, а на мошеннические ресурсы. Не хочешь, можешь не пить, но твоя жизнь в твоих руках». Всего за период с 2004 по 2010 годы было подано 5388 заявлений. Я начала в 18 лет, сразу с тяжелых наркотиков. Не кочевряжься, а бери то, что есть, потому что другого не будет». На сайте предусмотрен раздел с частыми и популярными вопросами. Преобразование документов в формат Google Вы можете включить автоматическое преобразование файлов Microsoft Word и других документов в формат Google. Они пытаются вычислить операторов и администраторов ресурса, чтобы предъявить им обвинения в распространении наркотиков и отмывании денег. Начиная с 1980-х альтернативный рок получил широкую ротацию на британском радио, в частности, он лоббировался такими диджеями как Джон Пил (который продвигал альтернативную музыку на BBC Radio 1 Ричард Скиннер ( рус. Я пошла и сдала кровь на все анализы. Получить ссылку на Мега (Mega) и безопасно совершить покупку возможно на нашем сайте. Осторожно переходите только по официальным зеркалам ОМГ. Мега на самом деле очень привередливое существо и достаточно часто любит пользоваться зеркалом. Как настроить гидру в торе на андроид. Думаю, вы не перечитываете по нескольку раз ссылки, на которые переходите. Она и рельеф послужат вам прикрытием. Насилие было и физическое, и просто морально они У меня мама была после операции, и она потеряла 20 килограмм, она не могла просто подняться на 3-ий этаж этой конторы. 160. . Зеркала omg telegram Благодаря хорошей подготовке и листингу на зарубежных сайтах площадка смогла составить конкуренцию в стабильности и доступности, чего не смогли ее конкуренты, но все же она уступает по полпулярности площадке OMG! Я хочу поговорить с тобой о проблемах женщин, живущих с наркозависимостью и с ВИЧ в Украине. Всегда с Вами! В социальных аккаунтах компании также нет никакой информации. Тор браузер позволяет пользователям безопасно, а главное анонимно юзать различные сайты даркнета в отличии от обычных браузеров. «ryavera Ялта Очень хороший, понятный и удобный для обслуживания сайт.

Α-Пирролидинопентиофенон синтетический психостимулятор класса катинонов, представляет собой дезметиловый аналог пировалерона и представитель нового класса α-пирролидинофенонов (в который также входят, к примеру, mdpv, mppp, mdppp. Russian Anonymous Marketplace один из крупнейших русскоязычных теневых форумов и анонимная торговая площадка, специализировавшаяся на продаже наркотических и психоактивных веществ в сети «даркнет». Проверь свою удачу! Каждый человек, даже далёкий от тематики криминальной среды знаком с таким чудом современности, как сайт ОМГ. Что за m? Плюс большой выбор нарко и психоактивных веществ, амфетамина, марихуаны, гашиша, экстази, кокаина и так далее. Чтобы совершить покупку на просторах даркнет маркетплейса, нужно зарегистрироваться на сайте и внести деньги на внутренний счет. Меня тут нейросеть по torion фоткам нарисовала. Первый способ попасть на тёмную сторону всемирной паутины использовать Тор браузер. Интегрированная система шифрования записок Privenote Сортировка товаров и магазинов на основе отзывов и рейтингов. Похоже? Мега Нижний Новгород Нижегородская область, Кстовский район,. Прайс-лист и стоимость услуг Клиники на улице Сергея Преминина. Импортеры комплектующих для ноутбуков (матрицы, батареи, клавиатуры, HDD). Скейт-парки: адреса на карте, телефоны, часы работы, отзывы, фото, поиск. Промо. Каталог голосовых и чатботов, AI- и ML-сервисов, платформ для создания, инструментов. Респект модераторам! Это защитит вашу учетную запись от взлома. Лучшие модели Эксклюзивный контент Переходи. Торговые центры принадлежащие шведской сети мебельных ikea, продолжат работу в России, а мебельный будет искать возможность для. Максим Пользователь. Видно число проведенных сделок в профиле. Onion - VFEmail почтовый сервис, зеркало t secmailw453j7piv. Ссылка на Гидру hydraruzxpnew4af. IMG Я не являюсь автором этой темы. И от 7 дней. 2006 открытие первой очереди торгового центра «мега Белая Дача» в Котельниках (Московская область). И тогда uTorrent не подключается к пирам и не качает). Для того чтобы войти на рынок ОМГ ОМГ есть кракен несколько способов. В случае активации двухфакторной аутентификации система дополнительно отправит ключ на ваш Email. Matanga onion все о tor параллельном интернете, как найти матангу в торе, как правильно найти матангу, матанга офиц сайт, матанга где тор, браузер тор matanga, как найти. По своей тематики, функционалу и интерфейсу ресурс полностью соответствует своему предшественнику. Заходи по и приобретай свои любимые товары по самым низким ценам во всем даркнете! Если вы не хотите случайно стать жертвой злоумышленников - заходите на OMG! Доступ через tor - http matangareonmy6bg. Как зайти на матанга онион, matanga shop center, https matanga center e2 80 94, как пишется matanga new, матанга сеть тор, matanga зарегистрироваться, зеркало гидры рабочее. If you have Telegram, you can view and join Hydra - Новости right away. Вся продукция в наличии Быстрая доставка любым удобным способом. Ведущий торгово-развлекательный центр России, мега Белая Дача. Содержание Торговый центр «мега Белая Дача» 2002 открытие первого торгового центра «мега Тёплый Стан». Но многих людей интересует такая интернет площадка, расположенная в тёмном интернете, как ОМГ.