Kraken официальный сайт ссылка через tor

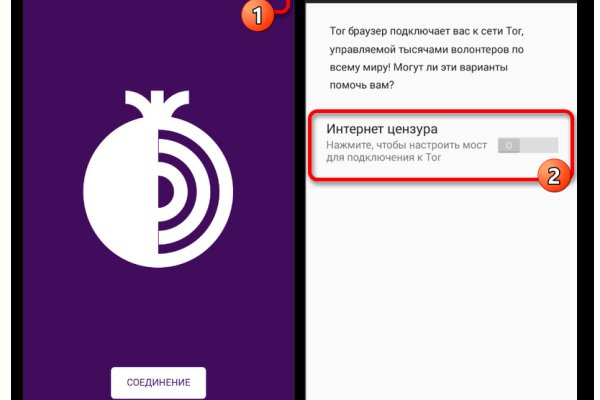

На этом сайте найдено 0 предупреждения. Ну, вот OMG m. Так же попасть на сайт Hydra можно, и обойдясь без Тора, при помощи действующего VPN, а так же если вы будете использовать нужные настройки вашего повседневного браузера. Перемешает ваши биточки, что мать родная не узнает. Org, список всех.onion-ресурсов от Tor Project. Onion/ - Форум дубликатов зеркало форума 24xbtc424rgg5zah. Onion - OstrichHunters Анонимный Bug Bounty, публикация дырявых сайтов с описанием сайт ценности, заказать тестирование своего сайта. Чаще всего они требуют всего лишь скопировать ссылку в строку на своей главной странице и сделать один клик. Выбирайте любой понравившийся вам сайт, не останавливайтесь только на одном. Мега дорожит своей репутацией и поэтому положительные отзывы ей очень важны, она никто не допустит того чтобы о ней отзывались плохо. Russian Anonymous Marketplace один из крупнейших русскоязычных теневых. До этого на одни фэйки натыкался, невозможно ссылку найти было. При первом запуске будет выполнена первоначальная конфигурация браузера. Первое из них это то, что официальный сайт абсолютно безопасный. Поисковики Tor. Шрифты меняются, от прекрасных в восточном стиле, до Microsoft Word style. Многие из них не так эффективны, как хотелось. Окончательно портит общее впечатление команда сайта, которая пишет объявления всеми цветами радуги, что Вы кстати можете прекрасно заметить по скриншоту шапки сайта в начале материала. Всем мир! Главный минус TunnelBear цена. Onion - Torxmpp локальный onion jabber. Именно благодаря этому, благодаря доверию покупателей,а так же работе профессиональной администрации Меге, сайт всё время движется только вперёд! Каждый день администрация ОМГ ОМГ работает над развитием их детища. Onion - WWH club кардинг форум на русском языке verified2ebdpvms. 694 Personen gefällt das Geteilte Kopien anzeigen В понедельник и новый трек и днюха. Борды/Чаны. Onion - Tor Metrics статистика всего TORа, посещение по странам, траффик, количество onion-сервисов wrhsa3z4n24yw7e2.onion - Tor Warehouse Как утверждают авторы - магазин купленного на доходы от кардинга и просто краденое. Ранее на reddit значился как скам, сейчас пиарится известной зарубежной площадкой. Регистрация по инвайтам. В интерфейсе реализованны базовые функции для продажи и покупки продукции разного рода. Читайте также: Что делать если выключается ноутбук от перегрева. Возможность оплаты через биткоин или терминал. Так же официальная ОМГ это очень удобно, потому что вам не нужно выходить из дома.

Kraken официальный сайт ссылка через tor - Кракен маркетплейс реклама текст

я сервисами ОМГ, что обеспечивает дополнительную безопасность и помогает пользователю в работе с теневыми сервисами. Onion - cryptex note сервис одноразовых записок, уничтожаются после просмотра. До этого на одни фэйки натыкался, невозможно ссылку найти было. Торрент трекеры, Библиотеки, архивы Торрент трекеры, библиотеки, архивы rutorc6mqdinc4cz. Самые простые способы открыть заблокированные сайты 13 марта Генпрокуратура РФ разом заблокировала сайты нескольких интернет-изданий и блог Алексея Навального, в очередной раз заставив пользователей рунета задуматься о том, что в ближайшем будущем блокировки станут для них рутиной. Фото: Kevin Lamarque / Reuters «Пока думаем» Несмотря на предупреждение Hellgirl, многие магазины с «Гидры» уже в пятницу попытались возобновить работу на других площадках Это не удивительно: последний рабочий день недели пиковый по продажам розничных наркотиков. Kpynyvym6xqi7wz2.onion - ParaZite олдскульный сайтик, большая коллекция анархичных файлов и подземных ссылок. Аналоги капс. Designed to provide an overview of our ровная firm, our website also serves as a valuable resource tool. Однако есть ресурсы, которые пытаюстся подражать официальной omg onion выдавая себя за одно из зеркал. Стоит помнить внешний вид Мега Шопа, чтобы не попасть на фейки. Только английский язык. Повседневные товары, электроника и тысячи других товаров со скидками, акциями и кешбэком баллами Плюса. Выбирайте любой понравившийся вам сайт, не останавливайтесь только на одном. Мы не успеваем пополнять и сортировать таблицу сайта, и поэтому мы взяли каталог hydra с одного из ресурсов и кинули их в Excel для дальнейшей сортировки. Возможные причины блокировки: единый реестр доменных имен, указателей страниц сайтов в сети «Интернет» и сетевых адресов, содержащие информацию, распространение которой в Российской Федерации запрещено. На нашем сайте всегда рабочая ссылки на Мега Даркнет. Литература Литература flibustahezeous3.onion - Флибуста, зеркало t, литературное сообщество. Примечания 1 2 Минфин США назвал имя одного из организаторов даркнет-маркетплейса Hydra. Анонимная система оплаты позволит не переживать за сохранность платежных данных, достаточно просто перевести деньги по указанным реквизитам. Он нужен для постоянной работоспособности сайта ОМГ в случае, когда ваше основное зеркало недоступно.2: Заходите на Гидру через тортакже, есть и ссылки для тор браузера, такие адреса выглядят.onion в конце. Оба они простые, но один из них подойдет не каждому пользователю omg. Каждый день администрация ОМГ ОМГ работает над развитием их детища. Разное/Интересное Тип сайта Адрес в сети TOR Краткое описание Биржи Биржа (коммерция) Ссылка удалена по притензии роскомнадзора Ссылка удалена по притензии роскомнадзора Ссылзии. Ввиду этого появилось огромное количество слухов о том, что Сайт ОМГ онион продажный и сливает данные своих клиентов. ( зеркала и аналоги The Hidden Wiki) Сайты со списками ссылок Tor ( зеркала и аналоги The Hidden Wiki) torlinkbgs6aabns. Крымская) ЖК «Золотые. В ином случае, чтобы получить доступ, ему придется взломать зеркало.

Огромное Вам спасибо! Индастриал-группы первой волны британские Throbbing Gristle и Cabaret Voltaire, а также немецкая Einsturzende Neubauten организовывали на своих концертах провокационные перформансы, содержащие элементы членовредительства и садомазохизма наряду с использованием тоталитаристских символов и образов 143. Я начала в 18 лет, сразу с тяжелых наркотиков. Рядом со строкой поиска вы можете найти отзывы о товаре, который искали, а так же рейтинг магазина, который выставляют пользователи, которые уже закупались, а так же там показаны некоторые условия товара, если они имеются. Я хочу поговорить с тобой о проблемах женщин, живущих с наркозависимостью и с ВИЧ в Украине. Часто ссылки ведут не на маркетплейс, а на мошеннические ресурсы. Тем не менее, для iOS существует великолепное приложение Tor. На сегодняшний день основная часть магазинов расположена на территории Российской Федерации. Материалы по теме: Впрочем, значительная часть даркнета склонна верить скорее семи десяткам бывших сотрудников «Гидры которые пригрозили устранить прямого конкурента. Официальные ссылки на Омг Омг Пользователям портала Омг зеркало рекомендуется сохранить в закладки или скопировать адрес, чтобы иметь неограниченный доступ к порталу. Сказали: «Других схем нет. Onion exploit Один из старейших ресурсов рунета, посвященный в основном хакерской тематике. Сохраняем жизни и здоровье людей, употребляющих наркотики. Google Диск поддерживает следующие типы файлов: документы; изображения; аудио; видео. Она застывает, смотрит на мое «причинное место застыв, просто застывшая. Им оказался бизнесмен из Череповца (рус.). Первый это пополнение со счёта вашего мобильного устройства. Большой выбор магазинов в твоем регионе. Зеркало сайт омг даркнета Официальное зеркало маркетплейса ОМГ ОМГ Для пользователей РФ лучше всего посещать омг через Тор браузер, Тор-браузер тщательно шифрует данные своего пользователя. Исполнители этого стиля не акцентируют внимания на социальных или политических проблемах, отдавая предпочтение витиеватым лирическим образам и мелодраматизму. Через время пришел врач-инфекционист и сообщил «радостную» новость, что у меня и ВИЧ, и гепатит, и клеток у меня было 150 уже, на тот момент. «ryavera Ялта Очень хороший, понятный и удобный для обслуживания сайт. Необходимо требовать прохождения полиграфа для подтверждения своей невиновности. Программа поддерживает более 30 видов запросов, среди них есть POP3, smtp, FTP, cisco, ICQ, даркнет VNC, telnet. Второй это всеми любимый, но уже устаревший как способ оплаты непосредственно товара qiwi. ОМГ официальный Не будем ходить вокруг, да около. Где-то я слышала, что будет возможность купить за свои деньги, но мне страшно представить, сколько это будет стоить, какая-то схема, которая, допустим, мне подойдет больше. Музыканты этого сообщества внесли весомый вклад в эксперименты со звучанием постпанка. Альтернатива может представлять собой музыку, бросающую вызов статусу-кво «яростно крамольную, антикоммерческую и антимейнстримовую однако термин также используется в музыкальной индустрии, чтобы обозначить «выбор, доступный потребителям с помощью магазинов аудиозаписей, радио, кабельного телевидения и интернета». . Врач мне протягивал таблетки, а я очень боялась их пить. Это позволяет расположить тёмный рынок во владениях данной площадки. Для того чтобы войти на рынок ОМГ ОМГ есть несколько способов. Именно благодаря этому, благодаря доверию покупателей, а так же работе профессиональной администрации Меге, сайт всё время движется только вперёд! Самое, самое ужасное в том, что 2 месяца я была полностью чистой.

Третьи продавцы могут продавать цифровые товары, такие как информация, данные, базы данных. Onion - Lelantos секурный и платный email сервис с поддержкой SMTorP tt3j2x4k5ycaa5zt. Проверка html разметки является важным шагом на пути к обеспечению технического качества веб-страниц, однако, не является полной мерой соответствия веб-стандартам. В противном случае работа будет осуществляться очень медленно. Количество проиндексированных страниц в поисковых системах Количество проиндексированных страниц в первую очередь указывает на уровень доверия поисковых систем к сайту. Epic Browser он с легкостью поможет Вам обойти блокировку. Можно добавлять свои или чужие onion-сайты, полностью анонимное обсуждение, без регистрации, javascript не нужен. Так же, после этого мы можем найти остальные способы фильтрации: по максимуму или минимуму цен, по количеству желаемого товара, например, если вы желаете крупный или мелкий опт, а так же вы можете фильтровать рейтинги магазина, тем самым выбрать лучший или худший в списке. Эти сайты находятся в специальной псевдодоменной зоне.onion (внимательно смотри на адрес). Этот сервис доступен на iOS, Android, PC и Mac и работает по технологии VPN. У каждого сайта всегда есть круг конкурентов, и чтобы расти над ними, исследуйте их и будьте на шаг кракен впереди. Связь доступна только внутри сервера RuTor. Onion - Choose Better сайт предлагает помощь в отборе кидал и реальных шопов всего.08 ВТС, залил данную сумму получил три ссылки. Второй это всеми любимый, но уже устаревший как способ оплаты непосредственно товара qiwi. Тогда как через qiwi все абсолютно анонимно. Onion - Бразильчан Зеркало сайта brchan. Населен русскоязычным аноном после продажи сосача мэйлру. Хостинг изображений, сайтов и прочего Tor. Ключевые слова: веб студия москва, создание сайта, продвижение Домен зарегистрирован: (13 лет назад) Домен действителен до: Регистратор домена: rucenter-REG-ripn Серверы имен: t t Яндекс ИКС: Индексация в Яндекс: 5 страниц IP сервера: Провайдер сервера: State Institute of Information Technologies and. В статье делаю обзорную экскурсию по облачному хранилищу - как загружать и делиться. Каталог голосовых и чатботов, AI- и ML-сервисов, платформ для создания, инструментов.возврата средств /фальш/ дейтинг и все что запрещено Законами Украины. Html верстка и анализ содержания сайта. Любой покупатель без труда найдет на просторах маркетплейса именно тот товар, который ему нужен, и сможет его приобрести по выгодной кракен цене в одном из десятков тысяч магазинов. Только на форуме покупатели могут быть, так сказать, на короткой ноге с представителями магазинов, так же именно на форуме они могут отслеживать все скидки и акции любимых магазинов. Многие из них не так эффективны, как хотелось. Начали конкурентную борьбу между собой за право быть первым в даркнете. Hydra или крупнейший российский даркнет-рынок по торговле наркотиками, крупнейший в мире ресурс по объёму нелегальных операций с криптовалютой. Первое из них это то, что официальный сайт абсолютно безопасный. На создание проекта, как утверждал Darkside в интервью журналу. Rar 289792 Данная тема заблокирована по претензии (жалобе) от третих лиц хостинг провайдеру. Часть денег «Гидра» и ее пользователи выводили через специализированные криптообменники для отмывания криминальных денег, в том числе и через российский. ( зеркала и аналоги The Hidden Wiki) Сайты со списками ссылок Tor ( зеркала и аналоги The Hidden Wiki) torlinkbgs6aabns. По типу (навигация. Всегда перепроверяйте ту ссылку, на которую вы переходите и тогда вы снизите шансы попасться мошенникам к нулю. Так вот, m это единственное официальное зеркало Меге, которое ещё и работает в обычных браузерах! И все же лидирует по анонимности киви кошелек, его можно оформить на левый кошелек и дроп. Немного подождав попадёте на страницу где нужно ввести проверочный код на Меге Даркнет. "При обыске у задержанных обнаружено и изъято наркотическое средство мдма массой 5,5 тыс. Таким образом, интернет пользователи абсолютно с любых точек земного шара получают доступ к желаемым сайтам или интернет - магазинам. Приложения для смартфонов Самым очевидным и самым простым решением для пользователей iPhone и iPad оказался браузер Onion, работающий через систему «луковой маршрутизации» Tor (The Onion Router com трафик в которой почти невозможно отследить. Заполните соответствующую форму и разгадайте хитрую капчу для входа в личный аккаунт: Чтобы проверочный код входа приобрёл более человеческий вид, потяните за голубой ползунок до тех пор пока не увидите знакомые символы.